Sapphire: o SQL Slammer

O começo

25 de janeiro, 2003, 7:11 da manhã :

MS SQL WORM IS DESTROYING INTERNET BLOCK PORT 1434!

"WORM MS SQL ESTÁ DESTRUINDO INTERNET BLOQUEIE PORT 1434!"

Everyone running MS SQL Server, shut it the hell down!"

Todo mundo rodando um servidor MS SQL, o desligue AGORA!"

Naquela manhã Michael foi o primeiro a relatar, e um de muitos a presenciar, os primeiros momentos do malware que depois viria a ser conhecido como "Sapphire" ou o "SQL Slammer", uma worm que tirava proveito de uma vulnerabilidade de buffer overflow que já era conhecida publicamente pelo menos um ano atrás e arrumada pela Microsoft 6 meses antes. Com um tamanho total de meros 376 bytes, a worm encaixava uma cópia inteira de si mesma dentro de um único pacote UDP, e se enviava para novos endereços IP aleatórios na porta 1434. Assim que baixada na memória de um servidor, ela então se aproveitava da vulnerabilidade de buffer overflow para repetir o processo. Além disso, a worm não incluia nenhum ataque, não fazia mais nada, e nem mesmo se salvava no disco rígido, significando que simplesmente reiniciar o sistema era o suficiente para limpar a infecção. Apesar de seu pequeno tamanho e aparente falta de intenção maliciosa, a abilidade destrutiva da Sapphire não deve ser subestimada.

As consequências

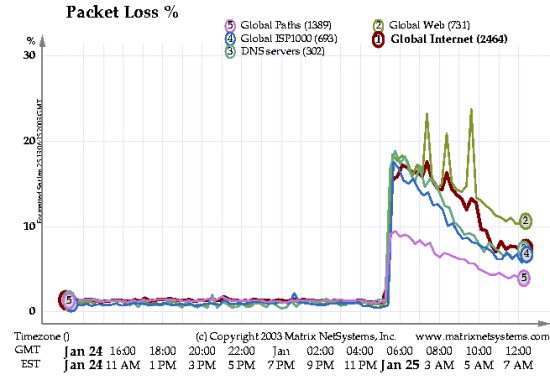

Dentro de 10 minutos após sua primeira aparição, 90% dos hosts vulneráveis na internet (algo entre 75,000 e 350,000 computadores) já estavam infectados pela Sapphire. Porque os pacotes contendo o Slammer eram tão pequenos, muitas vezes a worm recebia prioridade sobre dados legítimos tentando ser transmitidos. Haviam tantos servidores jogando esses pacotes tão rapido quanto conseguiam que não sobrava espaço para tráfego de internet realmente útil passar pela rede. Por mais que tudo o que se precisava fazer para livrar seu servidor da worm era reinicia-lo, assim que ele se conectasse a internet de novo, você estaria novamente recebendo milhões de copias dela por segundo. A única solução era bloquear a porta 1434 e baixar a atualização da Microsoft que já tinha arrumado a vulnerabilidade 6 meses antes da Sapphire aparecer. Mas em quanto a internet estava sobrecarregada pela worm, até o ato de baixar virou um desafio.

Como se a worm em si espalhando e ocupando a maior parte da capacidade dos roteadores existentes não fosse ruim o suficiente, também ocorreu um efeito secundário que piorou o engarrafamento que a internet estava passando. Quando um roteador crashava por causa da quantidade de tráfego esmagante vindo da worm, seus vizinhos percebiam que ele parou de responder, e atualizavam suas tabelas de roteamento para tirar esse roteador da lista de possíveis conexões. Eles então enviavam essa informação pra todos os outros roteadores que eles conheciam, criando uma onda de atualizações de tabelas que ao propagar desacelerava a internet ainda mais. E sempre que um pobre técnico tentava reiniciar seu roteador que desligou, ele era adicionado de volta as tabelas na mesma maneira, repitindo o processo e criando mais uma onda de atualizações de tabela, contribuindo ao enorme ataque de DDOS que a internet se auto-inflingia naquele momento. Dos 13 servidores raiz de DNS existente em 2003, 5 caíram completamente, e outros 5 apresentavam uma enorme perda de pacotes.

Avaliação de Danos

Durante a manhã de 25 de janeiro, o impacto foi tão severo que a maioria dos sistemas que contavam com a internet ao redor do mundo simplesmenta pararam de funcionar. Para a Microsoft, eles não conseguiam nem rodar seus servidores de ativação do Windows XP, muito menos os servidores que distribuiam a atualização que arrumava a vulnerabilidade utilizada. Empresas aéreas foram obrigadas a usar papel e caneta para administrar vendas. Caixas bancários se tornaram inúteis. Cartões de crédito não passavam. A rede 911 dos estados unidos parou de funcionar. Assustadoramente, a worm até conseguiu entrar em um sistema isolado de um reator nuclear em Ohio (através de um notebook pessoal de um trabalhador), que por sorte já estava desligado para manutenção. Mídia sulcoreana dizia que o pais inteiro completamente perdeu acesso a internet. Em geral, a internet estava mergulhada em caos completo nos dias por vir, porém ao ritmo que notícias sobre o bloqueamento do port 1434 espalharam e acessibilidade à atualização de segurança melhorou, a situação gradativamente melhorou.

Relatórios de danos feitos pela Cnet e Mi2g estimam entre $900 milhões e $1.2 bilhões de dólares nos primeiros 5 dias da worm, através de danos diretos e produtividade perdida.

Teorias, Curiosidades

As origens do ínfame SQL slammer ainda são desconhecidas até hoje. Como se espalhou tão incrivelmente rápido, é dificil localizar um ponto específico de origem. E porque a vulnerabilidade de que se aproveitava era de conhecimento público, qualquer um com um conhecimento de tecnologia poderia ter a feito. A força policial tcheca acusou Benny, um autor para uma revista de vírus da época, de ser responsavel pela worm, porém isso seria atípico para membros do grupo uma vez que eles nunca liberaram nenhum de seus viruses para o mundo. É possivel que alguém tenha copiado um código que Benny estava desenvolvendo e o liberado, porém nenhum dos programas que ele publicou condiz com a funcionalidade do Slammer.

Engenharia reversa do código-fonte indica que o worm na verdade pode ter sido vazada acidentalmente; A teoria mais forte é que um criador de malware tinha um interesse em criar um algoritmo gerador de IPs pseudo-aleatório para espalhar um malware que integrava computadores vulneráveis a uma botnet, e em quanto estava em uma rede interna, ele vazou para o mundo. De qualquer maneira, o seu verdadeiro criador permanece anônimo.

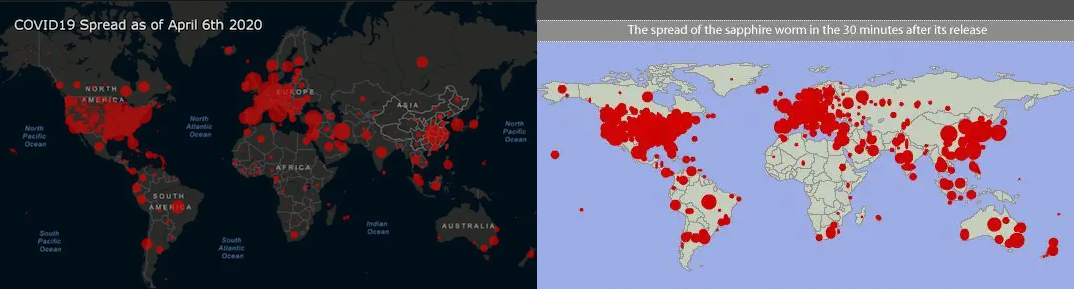

Desde então, o espalhamento da Sapphire se tornou um famoso campo de estudo para vários campos da ciência, incluindo por exemplo infectologia. Curiosamente, o padrão de infecções durante os primeiros meses da Covid-19 quase perfeitamente se encaixa com o da worm Sapphire. Veja os mapas:

Assustadoramente semelhante, não é? Há muito em comum entre os jeitos que doenças reais e malwares de computador espalham, o que é grande parte de porque tenho tanto fascínio pelo tópico.

Fechamento

Hoje em dia, a epidemia do SQL Slammer praticamente acabou. Misteriosamente, ele ressurgiu novamente em 2016, sendo lançada mais uma vez de servidores ao redor do mundo, principalmente na China e no Mexico. Porém esse evento não durou muito tempo, e tão misteriosamente quanto seu reaparecimento, ela sumiu novamente. A porta 1434 foi jogada no lixo das redes globais, sendo bloqueada por padrão em praticamente qualquer roteador ou software de servidor que você consegue achar hoje em dia.

Provavelmente ainda existem alguns computadores por aí que seguem desatualizados desde aquele dia fatídico em 2003, esquecidas em uma sala de servidores empoeirada, gritando o Slammer ao vazio até o fim dos tempos, tentando encontrar um host que aceitará sua mensagem.

na verdade provavelmente não, mas é meio poético pensar sobre, não é?

Se você leu até aqui, você é o melhor! Eu sei que a informação que trago não é exatamente uma nova descoberta nem uma análise tecnica profunda, mas eu só queria escrever sobre um tópico de meu interesse, e me diverti fazendo isso. Obrigada!