CIH - 'Spacefiller' ou 'Chernobyl'

O dia é 26 de Abril, 1999.

É uma segunda-feira como qualquer outra.

Você chega de casa de um dia cansativo no trabalho. É hora de relaxar e jogar uns video games no seu PC novo. Talvez você vai jogar Diablo 2, talvez Heroes of Might and Magic. Talvez até Duke Nukem 3D. Bem, você vai decidir em um segundo. Primeiramente, você se senta em sua cadeira, se ajusta, liga o seu computador... Mas ele não inicia.

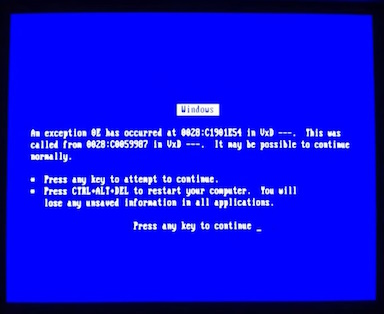

Ao invés disso, voce vê uma tela azul. Ela diz:

"Uma exceção aconteceu (...) Pode ser possível continuar normalmente.

Pressione CTRL+ALT+DEL para reiniciar seu computador."

Pressione CTRL+ALT+DEL para reiniciar seu computador."

Você tenta reiniciar o computador conforme as instruções, mas agora você não vê mais uma tela azul. Na verdade, o computador inteiro parece inerte. Apertar o botão de ligar nem faz nada. Confuso, você leva a máquina para o seu técnico local, que diz que você foi uma vítima do vírus "Chernobyl". Ele diz que seu computador foi completamente destruído, e talvez pode ser reaproveitado como um peso de papel.

Como isso aconteceu? Seu programa anti-vírus nunca disse nada sobre uma infecção. Na verdade, o computador era praticamente novo!

A Infecção

Bem, o vírus CIH - Também conhecido como "Chernobyl" por causa da sua data de ativação - utilizava um método bem esperto para evitar detecção por programas anti-malware. Muitos desses programas na época contavam com uma verificação do tamanho de arquivo para dizer se um arquivo foi infectado: A maioria dos viruses simplesmente anexando seu codigo no final do arquivo que pretendiam infectar, e ao comparar o tamanho de arquivo antes e depois de um programa ser executado, era possível dizer se algo tinha o infectado ou não. CIH tinha somente 1KB de tamanho - Pequeno, mas não pequeno o suficiente para passar despercebido por esse método se ele se colocasse diretamente no final de um arquivo. Ao invés disso, CIH procurava pequenas lacunas nos arquivos executáveis portáteis alvejados, e se encontrasse buracos o suficiente, se dividia em vários pedacinhos pequenos e gerava um pequeno programa para reconstruir os pedaços. Esse comportamenho deu ao virus seu outro apelido, "Spacefiller". Ao inserir-se nessas pequenas brechas, ele conseguia infectar um arquivo sem mudar seu tamanho total ou adicionar código ao final do programa, tornando-se muito mais dificil de detectar para os anti-viruses da época. Uma vez que seu sistema estava infectado, o vírus não faria mais nada e permanerecia dormente - Até 26 de Abril.

De fato, era tão difícil de detectar, que nem mesmo grandes empresas tinham ciência da presença dele em seus sistemas. Inicialmente, CIH começou espalhando por grupos de pirataria em 1998, incluindo cópias pirateadas de Windows 98. Porém, conforme o vírus continuou a se espalhar silenciosamente aparentemente sem nenhum payload, ele chegou a fontes de distribuição legítimas. A Origin estava distribuindo cópias infectadas de seu jogo popular 'Wing Commander' em seu website, a Yamaha lançou uma atualização de firmware infectada para seu leitor de CD, a Activision distribuiu um demo infectado de 'SiN', e a IBM vendeu computadores Aptiva novinhos já infectados de fábrica com o vírus somente um mês antes da data de ativação. Supostamente, uma revista europeia sobre PC gaming foi distribuida com um CD de capa conhecidamente infectado - e incluia um aviso para desinfectar seu pc após utilizá-lo.se você tem uma imagem dessa revista, por favor me mande!

Até o dia que o payload seria ativado pela primeira vez, estima-se que algo entre meio milhão e um milhão de computadores ao redor do mundo tenham sido infectados.

O payload

O motivo de CIH ter ficado tão famoso apesar de não ser tão difundido quanto outros worms contemporâneos foi seu payload incrivelmente destrutivo, digno de ser nomeado em honra de um acidente nuclear. No dia 26 de abril - aniversário do disastre nuclear em Chernobyl - CIH ativava um payload duplo incrivelmente perigoso. Primeiro, ele tentaria sobreescrever o disco rígido inteiro com uma sequência de 0s, começando pela tabela de partição. Ele iria o tão longe quanto conseguia até o sistema falhar. Isso deixa o computador incapaz de iniciar, já que sem informações de partição o disco se tornava ilegível, e dados do sistema operacionais ficavam inacessíveis. Os dados que foram sobreescrevidos eram simplesmente irrecuperáveis - e o resto precisaria de trabalho profissional pra ver o quanto pode ser recuperado. Isso sozinho já era incrivelmente destrutivo, mas CIH não parava por aí.

Após destruir seu sistema de arquivos, CIH tinha seu proximo alvo em sua mira - seu chip BIOS, em uma tentativa de causar dano físico ao seu computador. Isso não funcionava em todos os sistemas, mas se o vírus já não tinha se destruído completamente durante o primeiro payload, e seu BIOS era uma que ele conseguisse escrever dados, ela seria sobreescrevida com lixo. Isso efetivamente matava o seu hardware e tornava seu computador inútil. Tecnicamente, substituir o chip BIOS danificado era um conserto possível, mas nessa época isso era tão caro que era mais fácil só comprar uma placa mãe nova. Flashar uma nova BIOS no chip corrompido também era uma opção, mas era ainda mais caro. Se essa parte do payload realmente funcionasse, é isso - tchau, computador.

Avaliação de Danos

Entre seu lançamento inicial em 1998 e sua primeira ativação em abril de 1999, CIH havia infectado cerca de um milhão de computadores globalmente. Porém, ele continuou a se espalhar após essa primeira ativação - encontrando um total de aproximadamente 60 milhões de hosts ao redor do mundo, de acordo com uma estimativa pela newsletter taiwanese iThome, que tambem estimou um prejuízo de $1 bilhão em Dólares Taiwaneses ($35 milhões em Dólares Americanos) por conta do vírus. Mídia coreana alegava $250 milhões de dolares americanos em prejuízos somente no país. Porém, é dificil fazer uma estimativa de quanto dano realmente foi causado pelo CIH - as pessoas tinham tanto medo dele que quando um computador quebrava por outros motivos, elas atribuiam isso a esse virus de qualquer jeito, e técnicos felizmente relatavam que o computador de fato foi destruído pelo Chernobyl para que pudessem vender serviços caros para reparos e restauração de dados ao invés de outros serviços mais simples.

Variantes do CIH continuaram a se espalhar até 2002 com pequenas diferenças, incluindo outras datas de ativação, assinaturas diferentes, e uma que famosamente se anexava a um email prometendo fotos sensuais da cantora Jennifer Lopez se o remetente abrisse o arquivo incluido, um exemplo primitivo de engenharia social inspirado pelo worm 'ILOVEYOU'..

Origens, Consequências

CIH foi friado por Chen Ing-Hau, que deixou as iniciais de seu nome em uma string no código, o que deu nome ao worm. A data de ativação, 26 de Abril, na verdade é o aniversario do Chen, e não é uma referência a Chernobyl, embora algumas fontes dizem que talvez seja também a data que o vírus foi inicialmente liberado ao mundo, e ele era simplesmente programado para ativar exatamente 1 ano depois. Chen disse que ele fez o vírus para demonstrar que os programas de antivirus que se gabavam de invincibilidade estavam errados, e que colegas de classe vazaram o programa sem seu conhecimento. Ele pediu desculpas por ter feito o vírus, e trabalhou para criar uma ferramenta de remoção para seu próprio malware.

Chen nunca sofreu consequências legais, pois ninguém tentou processá-lo na justiça, e Taiwan não tinha leis que classificavam as ações de Chen como um crime. Porém, como uma consequencia desse episódio, um "Capítulo sobre Obstruição do Uso de Computadores" foi adicionado ao código penal de Taiwan.

Ele seguiu sua vida e se tornou um engenheiro senior na Gigabyte Industries, e provavelmente devemos parcialmente a ele e seu worm Chernobyl a gratidão por computadores de hoje em dia virem com múltiplas BIOSes e sistemas de flash fáceis.

Pensamentos pessoais, Fechamento

Esse worm sempre foi uma fonte de interesse pra mim. Não somente por seu potencial destrutivo, o que o torna muito assustador - e então muito fascinante - mas também por causa da maneira que ele infecta arquivos. Se encaixar em buracos no código para passar despercebido é um truque esperto, mas mais do que isso, é um passo para viruses de computador se tornarem mais próximos de seus equivalentes no mundo real. Alguns viruses que vieram depois dele utilizavam algo chamado de engine metamórfica - que em combinação com o método de divisão, também alterava o código toda vez que se espalhava.

Embora esses víruses metamórficos não estejam evoluindo em termos de funcionalidade, eles continuam a mudar para evitar detecção por scans antimalware que contam com bancos de dados de viruses conhecidos - assim como viruses reais continuam a mudar todo ano para evitar detecção pelo seu sistema imune. E isso era em 2001! Hoje em dia, temos viruses que se modificam em maneiras muito mais complexas - porém eu gostaria de aprender mais sobre eles eu mesma antes de escrever um blog sobre eles.

Obrigada por ler! - Ayim